Шпаклевка правилом: Как правильно шпаклевать стены — советы профессионалов как избежать ошибок при шпаклевке стен. – интернет-магазин ВсеИнструменты.ру

какой максимальной величины зазоры по правилу считаются приемлемыми на практике?

Есть специальный документ, который регламентирует зазоры и отклонения после шпаклёвки стен, это СНиП 3.04.01-87

Изоляционные и отделочные покрытия

Можно свести все данные, разделив на три группы, так как есть три варианта отделки:

1) Простая (грубое качество)

Вертикальные отклонения на 1 метре должны быть не более 3 миллиметров

Отклонение предельное от вертикали во всю высоту стены помещения не более 15 миллиметров

Количество всех неровностей на 4 квадратных метра не более 3-х

Глубина всех неровностей не более 5 миллиметров

Горизонтальные отклонения на 1 метр не более 3 миллиметров

Влажность у основания стены не более 8%

2) Улучшенная (среднее качество)

Вертикальные отклонения на 1 метре должны быть не более 2 миллиметров

Отклонение предельное от вертикали во всю высоту стены помещения не более 10 миллиметров

Количество всех неровностей на 4 квадратных метра не более 2-х

Глубина всех неровностей не более 3 миллиметров

Горизонтальные отклонения на 1 метр не более 2 миллиметров

Влажность у основания стены не более 8%

3) Высококачественная (высшее качество)

Вертикальные отклонения на 1 метре должны быть не более 1 миллиметра

Отклонение предельное от вертикали во всю высоту стены помещения не более 5 миллиметров

Количество всех неровностей на 4 квадратных метра не более 2-х

Глубина всех неровностей не более 2 миллиметров

Горизонтальные отклонения на 1 метр не более 1 миллиметра

Влажность у основания стены не более 8%

________________

Из всего вышеперечисленного скажу следующее, что из опыта своей работы и при просмотре чужих работ я ещё ни разу не видел даже примерно приближённых значений, но когда хорошо затирается стена, то на взгляд получается вполне приемлемая работа.

Как шпаклевать стены

Как наносить шпаклевку на стены

В предыдущей статье мы рассмотрели материалы для шпаклевки стен, а теперь научимся как правильно шпаклевать стены.

Описывать как держать шпатель нет смысла, держите как удобно. При давлении на шпатель его плоскость прогибается, края поднимаются, а на середину давления больше. Именно по этому шпаклевка на шпатель наносится в большем количестве на середину.

С помощью шпателя, мы выполняем два действия:

- Наносим шпаклевку на стены,

- Разравниваем её.

Чем сильнее Вы прижимаете шпатель к поверхности стены, тем сильнее прогиб и волны в последствии. Поэтому при выравнивании ям на поверхности стен или штукатурных откосов держите лезвие шпателя перпендикулярно поверхности. Иногда технология шпаклевки стен допускает поджимать угол лезвия шпателя второй рукой, при выравнивании углов и кромок. Шпатель большого размера можно держать за края.

Какие шпатели применять

Для шпаклевки стен своими руками нам потребуются шпатели размером 600мм, 450мм, примерно 300мм и накладочный размером около 80-100мм.

Приготавливаем шпаклевочную смесь в случае использования сухих шпаклевок. Или берем необходимое количество готовой и тщательно перемешиваем.

Помним: Фуген и Мультифиниш имеют ограниченное время использования (40-60 минут), Шитрок поболее. А не использованный Ветонит можно закрыть крышкой и продолжить работу даже на следующий день!

Накладываем шпаклевку на шпатель, вдоль лезвия, на середину больше.

Наносим на стену, намазывая слой, прижимая лезвием шпателя к плоскости.

Теперь разравниваем, то есть снимаем лишнее. Лезвие ближе к перпендикулярному углу.

Перенамазываем снятое, накладочным шпателем, над ведром. И повторяем:наносим, разравниваем-снимаем.

Более правильно, если эти движения взаимоперпендикулярные.

Чтобы избежать наплывов шпаклевки, не накладывайте много. Следите за углом шпателя к поверхности, шпаклевки много-угол больше (градусов 60-50), шпаклевка уменьшается и угол наклона уменьшается к стене. Сильно давить не нужно.

Сильно давить не нужно.

Как избежать наплывов при нахлесте слоев шпаклевки? Начинаем вести шпатель в сторону уже отшпаклеванного, то есть отступаем 60см (для примера) и наносим шпаклевку (ведем шпатель) в сторону уже зашпаклеванного участка. Разравниваем переход. Если шпаклевка успела подсохнуть и задирается, можно сбрызнуть из распылителя. Особенно Ветонит, отзывчив на такую процедуру.

Как выровнять стены шпаклевкой

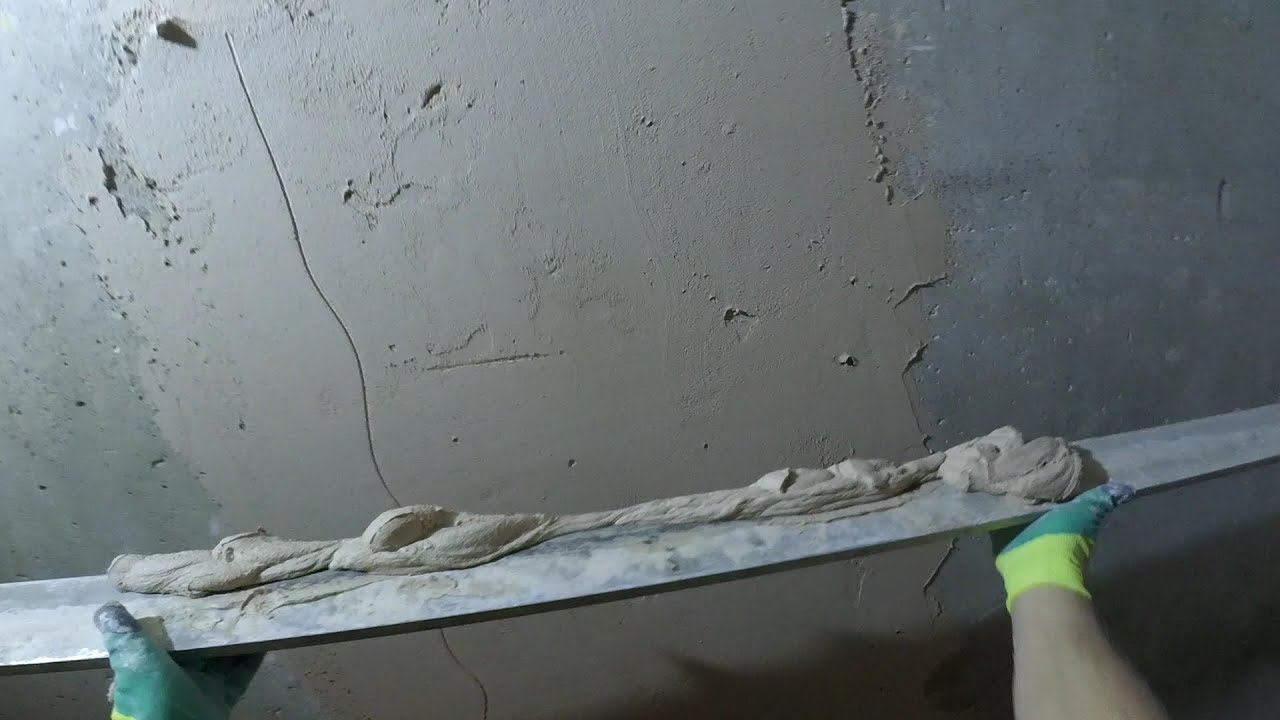

Если стены достаточно ровные, и необходимо выровнять перепады в 3-4 мм на большой площади, то создаем плоскость с помощью штукатурного правила.

Наносим шпателем 450-600мм шпаклевку (Фуген или Ветонит под обои) на весь участок примерно ровным слоем, а разравниваем правилом. Держим его перпендикулярно поверхности стены и “срезаем” все лишнее. На этом этапе не обращаем внимание на задиры от движения правила, важно вывести плоскость.

После того как первый (черновой) слой шпаклевки высох, грунтуем его и начинаем шпаклевать стены с использованием шпателя 600 мм, наносим сплошной выравнивающий поверхность слой. Если штукатурка стен по маякам выполнена хорошо, то в этапе с правилом нет необходимости. Сразу работаем шпателями.

Если штукатурка стен по маякам выполнена хорошо, то в этапе с правилом нет необходимости. Сразу работаем шпателями.

В местах возможного образования трещин вклеиваем стеклохолст или малярную сетку. В углах используем сетку и бумажную бандажную ленту, применение подробно рассматривалось в статье Шпаклевка гипсокартона, стыки листов.

При вклеивании бумажной бандажной ленты, длинным шпателем вдавливаем в угол, а накладочным разравниваем в обе стороны. Дожидаемся высыхания и шпаклюем сперва одну сторону угла и только после ее высыхания, выравниваем вторую. Про малярный стеклохолст и его правильное применение на всей плоскости стены читайте в следующих статьях.

После, используем шпатель 450мм и наносим следующий сплошной слой, перпендикулярно к ранее нанесенному слою.

Помним: Наносим и разглаживаем шпаклевку в двух взаимоперпендикулярных направлениях.

После высыхания, коротким шпателем 300мм шпаклюем на “сдир” и устраняем мелкие неровности.

Дожидаемся высыхания и шлифуем с помощью шкурки на шарнире.

Грунтуем и наносим финишный слой шпаклевки, заполняя все оставшиеся раковины и царапины. Если Вы шпаклюете стены под покраску, то используя шпатель 450мм наносим сплошной слой финишной, далее 30см на сдир, а маленьким 80-100мм точечные исправления. Шлифуем мелкозернистой шкуркой с зерном 240 и более.

Иногда требуется визуальное выравнивание стен шпаклевкой без применения штукатурки по маякам, как это выполнить.

В первую очередь выравниваем шпаклевкой углы и периметр, то есть:

- Примыкание стены к потолку,

- Вертикальные углы стен,

- Углы в районе плинтусов.

При выравнивании углов, начинайте лишь с одной стороны (правой), а после её высыхания приступайте к примыкающей (левой). Если углы стен имеют отклонения от желаемого, более чем на 4 мм, то их можно выровнять штукатуркой Ротбанд, а после высыхания штукатурки шпаклевкой.

После выравнивания периметра, используем шпатель 600мм и выполняем переход на плоскость. Наносим шпаклевку на стену, а разравниваем держа шпатель перпендикулярно стене (на сдир), опираясь на уже выровненный периметр, срезаем лишнее. Также поступаем со всеми ямами и перепадами на стене.

Наносим шпаклевку на стену, а разравниваем держа шпатель перпендикулярно стене (на сдир), опираясь на уже выровненный периметр, срезаем лишнее. Также поступаем со всеми ямами и перепадами на стене.

После этого переходим к этапам шпаклевки стен описанным в начале этой статьи.

Подпишитесь на Новости сайта Школы ремонта Remontofil, тогда не пропустите Важное!

Шпатлевка стен и потолков под покраску и под обои в Краснодаре.

Нужна шпатлёвка стен, потолков?

Вам требуется сделать шпатлёвку стен, потолков, возможны две процедуры: заказать шпатлевку стен у нашей компании, либо выполнить самому.

Изложим вкратце несколько нюансов исполнения шпатлевки своими силами и руками.

Прежде чем заняться шпатлевкой, нужно выполнить выравнивание стен, потолков. Но перед тем как вы начнете выравнивать стены, потолок удостоверьтесь, что на них не оказалось старых покрытий – лака, краски, штукатурки.

Если это присутствует, их необходимо убрать, а если на стенах, потолке есть трещины, их нужно расшить, загрунтовать, усилить серпянкой, полосами стеклохолста.

Делать выравнивание необходимо с установки маяков, для которых применяется штукатурка на гипсовой основе. Ее превосходство заключается в большой зернистости, за счет чего ее можно накладывать большим слоем, примерно в один сантиметр, не боясь, что она лопнет или забухтит.

Для нанесения стартовой шпатлёвки, применяется шпатель, штукатурное правило, с помощью которого можно исправлять большие неровности. По хорошему, стартовую шпаклевку, штукатурку необходимо наносить правилом, поскольку оно позволяет не только наносить большое количество смеси, но и без проблем обрабатывать внутренние, наружные углы.

После того, как стартовая шпаклевка нанесена на стены, ее необходимо окончательно выровнять правилом, которое не следует забывать смачивать водой (для того чтобы шпатлёвочная смесь не присыхала к правилу).

После проделанной процедуры шпаклевке нужно дать высохнуть, примерно до 12-24 х часов. Вы убедитесь в том, что шпаклевка стен, потолков вся высохла, об этом заявляет отсутствие влажных пятен, это означает, что нужно наносить финишный слой шпатлевки на стены, потолок.

Когда начальная шпатлевка стен, потолков просохла, при надобности, можно заблокировать серпянку, на которую накладывается слой финишной шпатлевки, который должен ее (серпянку) полностью заполнить финишным слоем.

Нанесение финишной шпаклевки будет намного полегче, если основная шпаклевка делалась по технологии. В таком случае вам нужно просто делать шпаклевку минимальным слоем, заполняя мелкие раковины, наплывы.

Наносить финишный слой шпаклевки необходимо правильно, по всей плоскости стены, потолка специальными шпателями, а не отдельными кусками (во избежания наплывов и бугров).

После высыхания шпаклевки под обои, покраску, на основании

останутся минимальные неровности, которые нужно убрать затирочной сеткой или мелкой шлифовальной бумагой. Не используйте бумагу для водных работ, так как она быстро забивается.

Шпатлевка стен, потолков по гипсокартону (Г.К.Л.)

Если вы задумали зашпатлевать стены, потолки из гипсокартона это немного попроще, потому что на гипсокартоне выравнивание под правило не требуется (если гипсокартон собран правильно), для него необходимо нанести шпатлевку в один или два слоя.

Но необходимо учесть один наиважнейший нюанс вначале нужно зашпаклевать стыки соединения между листами гипсокартона, заблаговременно наклев на них серпянку, бинт, стеклохолст и уже только после шпаклевать оставшуюся поверхность.

Далее самую малость о выборе шпатлевок. Смеси на гипсовой основе предназначены для отделочных работ пониженной влажности общего значения. Для строений с обычной влажностью шпаклевки маркируются KR и LR, для повышенной влажности используется шпатлевка с индексом VH.

Водно-дисперсионная шпаклевка, изготовленная на полимерной эмульсии, приобретается фасованной в пластиковой таре и уже пригодна к использованию.

Такие шпатлевки советуют новичкам с ними просто идеально работать, не нужно напрягать голову, как заводить и какие пропорции

замешивать, чтобы изготовить хорошую, однородную смесь.

Акриловые шпатлевки отличаются достоинствами всех перечисленных выше, позволяют сделать идеально гладкую, ровную поверхность для наклеивания обоев, покраски, декоративной штукатурки, но есть один минус на акриловой шпатлевке недорогая краска будет плохо

держаться.

Если у вас не получилось самостоятельно сделать шпатлевку стен, потолков, вы всегда можете обратиться в нашу компанию.

Наши специалисты выполнят для вас:

- шпатлевку стен,

- шпаклевание потолков,

- декоративные покрытия,

- покраску потолка,

- стен, грунтовку,

- заделку швов гипсокартона,

- установку армированных уголков,

- монтаж серпянки и многое другое все, что с этим связанное.

Также вы можете ознакомиться с ценами на шпатлевку стен, потолков под обои, покраску.

Как шпаклевать стены

Для выравнивания поверхности стен применяется шпатлевка. Процесс ее нанесения называется шпаклевкой.

Эластичный состав растягивается шпателем по поверхности стены ровным слоем толщиной 0,2мм — 15 мм.

Толщина слоя зависит от исходного состояния стены. Если неровности глубже чем 2 мм, то обычно наносится первичные выравнивающий грубы слой, который принято называть стартовым.

Затем создаются тонкие финишные слои, которыми образуется весьма ровная и гладкая поверхность. После чего стену можно зачистить мелкой наждачкой до блеска.

Конечный результат во многом будет зависеть от индивидуального мастерства работника.

Для получения хорошего результата необходимо принять ряд правильных решений, — какой вид шпатлевки использовать, как ее приготовить, как подготовить стену к нанесению…

Выравнивающие и финишные

Шпатлевки разделяются на выравнивающие и финишные.

- Первые наносятся слоем с толщиной от 2 до 15 мм за один проход шпателем или правилом. Они предназначены для грубого выравнивания поверхности стены в одной плоскости.

- Вторые предназначены для заделки мелких неровностей, трещин, шероховатости, заглаживания поверхности. Разные производители финишной шпатлевки рекомендуют различную толщину слоя за один прохода. В среднем — 0,2 мм.

Основа составов

Шпатлевки также различают по составу. Основы могут быть следующими.

Основы могут быть следующими.

- Гипсовые, боятся намокания, применяются только внутри зданий и не во влажных помещениях. Но у них приемлемая цена и качество. Наиболее часто применяются для внутреннего шпатлевания стен.

- Цементные более универсальные, как правило, образуют устойчивую к влаге и к замораживанию поверхность. Применяются в основном снаружи.

- Полимерные — дорогие, но в основном превосходят другие по качеству получаемой поверхности и по ее устойчивости.

Критерии выбора смеси

Выбирая, приобретая шпаклевку, читайте рекомендации производителя, следуйте им при выполнении работ. Для новичков в этом заключается залог успешной отделки стен.

Обычно шпаклевки продаются в виде сухих смесей. Их подготовка к применению заключается в добавлении воды в нужной пропорции и тщательном перемешивании миксером с выдержкой времени для формирования раствора.

Но в продаже можно встретить и готовые к применению материалы в виде пасты. Они, как правило, насыщены полимерами, более дорогие.

Они, как правило, насыщены полимерами, более дорогие.

Зачастую основным критерием выбора является паропроницаемость слоя шпаклевки. В многослойных стенах паропроницаемость слоев играет важную роль. При значительных объемах штукатурных работ, для правильного подбора характеристик материала следует проконсультироваться со специалистами.

Подробней о выборе штукатурных смесей и паропроницаемости отделочных материалов

Инструменты, применяемые для шпатлевки поверхностей

- Набор шпателей. От узких двухсантиметровых, до широких разравнивающих, 40 — 50 см. Необходимы и угловые шпатели, которыми формируют углы.

- Правило. Для выравнивания стен толстым слоем по маякам, понадобится правило — длинная (от 1,0 — до 2,5 м) прочная и ровная рейка, обычно из металла.

- Строительный уровень. Для неровных стен требуется проверка наклона, Также с помощью уровня проверяют откосы, выставление маяков.

- Строительный уровень. Для неровных стен требуется проверка наклона, Также с помощью уровня проверяют откосы, выставление маяков.

- Дрель с миксером. Магазинные мелкодисперсные смеси для шпатлевания должны размешиваться механически. Ручным размешиванием такую смесь приготовить невозможно.

- Дрель с миксером. Магазинные мелкодисперсные смеси для шпатлевания должны размешиваться механически. Ручным размешиванием такую смесь приготовить невозможно.

- Широкая покрасочная кисть. Наносить грунтовку на стену лучше всего большой кистью. Этим же инструментом удобно стену обметать, омывать. Без обильного нанесения грунтовки на очищенную, обеспыленную стену нормального шпатлевания выполнить невозможно.

- Шкуротер с набором наждачек и затирочных сеток. Финишная шпаклевка должна зачищаться мелкой наждачкой до блеска под покраску.

Подготовка стены

Со стены нужно удалить все старое, непрочное, грязное. Жирные пятна вычищаются, непрочная штукатурка обдирается.

После этого стену нужно обеспылить, для чего можно применить или строительный пылесос, или обтереть стену влажной ветощью и щеткой.

Сухая обеспыленная стена тщательно покрывается грунтовкой, в соответствии с инструкцией по ее применению.

Рекомендуется использовать материалы от одного производителя. Например, для лучшей адгезии под определенную шпаклевку могут рекомендоваться определенные грунтовки.

Как готовится смесь к нанесению

При перемешивании раствора миксером нужно добиться нужной консистенции шпатлевки. Нормально приготовленная смесь будет однородной, без комков, и слегка прилипает к шпателю. Если она стекает со шпателя значит слишком много воды, и эту ситуацию можно исправить добавлением сухой смеси и тщательным перемешиванием в течении срока созревания — обычно 5 минут.

Комки в материале свидетельствуют о недостатке воды, и недостаточной работе миксера, что легко исправимо.

Но нельзя разбавлять водой неиспользованный затвердевающий состав, он утилизируется.

Процесс нанесения

Стартовая шпатлевка растягивается, разравнивается по стене правилом или широким шпателем. Накладывание раствора на широкий шпатель выполняется более узким.

На стену состав набрасывается небольшими порциями так, чтобы он прилипал и не сползал вниз.

Широкий шпатель держат к стене под углом примерно 30 градусов и одним движением наносят и разравнивают слой.

Углы формируются одним проходом углового шпателя.

Если появились небольшие (1 мм) шероховатости, борозды то их не переделывают, оставляют для заделки финишной шпаклевкой.

Наличие твердых частиц в смеси будет значительно портить работу. Применяйте только очищенную емкость для приготовления. При засыхании старой смеси удаляйте ее полностью. Готовьте материал небольшими порциями.

Выравнивание стартовым штукатурным составом

Если стена имеет кривизну больше 0,3 мм, имеются сколы, впадины на глубину до 3 см, то нужно использовать стартовую шпаклевку (смесь для предварительного выравнивания). Наносимый слой за один проход от 0,3 см до 1,5 см.

Последующие слои наносятся только после высыхания предыдущего в течении 24 часов, или в соответствии с инструкцией производителя. Иначе возможна неравномерная усадка, растрескивание.

Для упрочения слоев толщиной от 0,3 см рекомендуется использовать штукатурные не растягивающиеся (стекловолоконные) сетки. Сетку вдавливают шпателем в слой шпаклевки на стене.

Сетку вдавливают шпателем в слой шпаклевки на стене.

Для получения ровной поверхности стены при штукатурных и шпаклевочных работах широко применяется технология выравнивания по маякам. На стене устанавливаются на растворе маяковые рейки. Их высота относительно стены и наклон задаются уровнем или с использованием вкрученых в стену шурупов. Для длинных стен маяки выставляются по шнурам. Затем правилом штукатурный раствор (шпаклевка), разравнивается в уровень с маяками.

Подробней как выровнять стену по маякам

Отделка финишным слоем

- После высыхания выравнивающего слоя в течении не менее чем 48 часов, или по инструкции производителя, можно приступать к финишной шпатлевке стен.

- Нельзя сушить стену нагреванием, вентиляторами, сквозняками, быстрая потеря влажности может привести к разупрочению, растрескиванию….

- Финишная шпаклевка предназначена для сглаживания шероховатости более грубого стартового слоя и заделки самых мелких трещин и сколов.

- Если предварительный слой был сделан не качественно, то финишной шпаклевкой исправить ситуацию не удастся, — нужно применять снова стартовую смесь слоем достаточной толщины.

- Финишный состав наносится только на высохший и загрунтованный слой. Но, возможно, имеются другие рекомендации производителя материла по времени высыхания, грунтованию, совмещению отдельных видов шпаклевок.

- Для получения особо ровной поверхности, пригодной под покраску, наносятся два — три слоя.

- После высыхания всех слоев, поверхность вычищается мелкой шкуркой.

Еще информация по теме — о нанесении рельефной штукатурки

Штукатурка стен по маякам

Штукатурка стен по маякам

Штукатурка стен по маякамОштукатуривание по маякам позволяет добиться максимально качественного выравнивания поверхностей стен и потолков. Маяк — это трехметровая рейка, выполненная из алюминия либо оцинкованной стали. Она устанавливается перпендикулярно по отношению к полу, при этом для точности ее положения рекомендуется пользоваться отвесом. Маяки служат направляющими, по которым перемещается правило — основной инструмент, используемый для оштукатуривания стен. Правило представляет собой рейку с сечением в виде трапеции с прямым углом. С помощью этой узкой и довольно длинной рейки (максимум 3 метра) формируется плоскость стены. Оштукатуривание стен или потолков по маякам предполагает использование гипсовой смеси. Такая штукатурка очень удобна в работе: отличается хорошей пластичностью, высыхает за короткое время. Однако неустойчивость к влаге делает этот материал непригодным для использования в ванных, санузлах и других местах с повышенной влажностью. Поэтому в этих случаях гипсовый состав заменяют песчано-цементной смесью.

Маяк — это трехметровая рейка, выполненная из алюминия либо оцинкованной стали. Она устанавливается перпендикулярно по отношению к полу, при этом для точности ее положения рекомендуется пользоваться отвесом. Маяки служат направляющими, по которым перемещается правило — основной инструмент, используемый для оштукатуривания стен. Правило представляет собой рейку с сечением в виде трапеции с прямым углом. С помощью этой узкой и довольно длинной рейки (максимум 3 метра) формируется плоскость стены. Оштукатуривание стен или потолков по маякам предполагает использование гипсовой смеси. Такая штукатурка очень удобна в работе: отличается хорошей пластичностью, высыхает за короткое время. Однако неустойчивость к влаге делает этот материал непригодным для использования в ванных, санузлах и других местах с повышенной влажностью. Поэтому в этих случаях гипсовый состав заменяют песчано-цементной смесью.

Начинают штукатурные работы с подготовки поверхностей. Выступы, имеющиеся на стене, срезают или сбивают. Затем стену грунтуют для обеспечения лучшего сцепления материал с основанием, ликвидации микротрещин, предотвращения плесени, грибков.

Для обработки кирпичных стен используют обычную грунтовку — это раствор с добавлением мелкодисперсных частиц акрила. Наносить ее удобно кистью (макловицей) или с помощью валика. При работе с бетонными поверхностями пользуются штукатурным адгезионным грунтом (бетоконтактом). Он улучшает сцепку штукатурки с гладким основанием из бетона. Наносят такой раствор таким же способом, как и обычную грунтовку.

Установку маяков выполняют по уровню. Сначала они ставятся по обоим краям наиболее длинной стены в строго вертикальном порядке. При этом важно учитывать то, что дистанция между маяками должна быть меньше длины самого правила, при помощи которого предполагается выравнивать слой грунтовки.

Отвес надо прислонить к стене и определить неровность поверхности. Далее на нее наносится штукатурка в виде дорожки, закрепляется первый маяк.

Затем стену грунтуют для обеспечения лучшего сцепления материал с основанием, ликвидации микротрещин, предотвращения плесени, грибков.

Для обработки кирпичных стен используют обычную грунтовку — это раствор с добавлением мелкодисперсных частиц акрила. Наносить ее удобно кистью (макловицей) или с помощью валика. При работе с бетонными поверхностями пользуются штукатурным адгезионным грунтом (бетоконтактом). Он улучшает сцепку штукатурки с гладким основанием из бетона. Наносят такой раствор таким же способом, как и обычную грунтовку.

Установку маяков выполняют по уровню. Сначала они ставятся по обоим краям наиболее длинной стены в строго вертикальном порядке. При этом важно учитывать то, что дистанция между маяками должна быть меньше длины самого правила, при помощи которого предполагается выравнивать слой грунтовки.

Отвес надо прислонить к стене и определить неровность поверхности. Далее на нее наносится штукатурка в виде дорожки, закрепляется первый маяк. Прижав его тупой стороной правила, его следует вдавить в свежий слой нанесенного состава. Важно помнить, что обычный маяк имеет 6-миллиметровую толщину, а слой нанесенной на поверхность штукатурки должен составлять не меньше 1 сантиметра, но не более 6 см.

Следующим этапом работ является подготовка раствора. Это делается по инструкции, которую предлагает производитель на упаковке. Используя шпатель либо ковшик, раствор надо набрызгать на обрабатываемую поверхность. Далее правилом этот неравномерно лежащий слой штукатурки разглаживается. Чтобы сделать это, правило аккуратно тянут вверх по маякам-направляющим, начав от пола к потолку. В результате правило срезает весь излишек раствора, оставляя после себя ровную и гладкую стену.

Прижав его тупой стороной правила, его следует вдавить в свежий слой нанесенного состава. Важно помнить, что обычный маяк имеет 6-миллиметровую толщину, а слой нанесенной на поверхность штукатурки должен составлять не меньше 1 сантиметра, но не более 6 см.

Следующим этапом работ является подготовка раствора. Это делается по инструкции, которую предлагает производитель на упаковке. Используя шпатель либо ковшик, раствор надо набрызгать на обрабатываемую поверхность. Далее правилом этот неравномерно лежащий слой штукатурки разглаживается. Чтобы сделать это, правило аккуратно тянут вверх по маякам-направляющим, начав от пола к потолку. В результате правило срезает весь излишек раствора, оставляя после себя ровную и гладкую стену.

Дождавшись, когда высохнет первый слой, приступают к нанесению следующего. В этот раз раствор готовят более жидкий. Разглаживать слой штукатурки следует при помощи большого шпателя. Это делается для того, чтобы заполнить все пустоты и микронеровности, добиться максимально гладкой поверхности. Благодаря этой процедуре, в дальнейшем можно будет сократить расход шпаклевки.

Благодаря этой процедуре, в дальнейшем можно будет сократить расход шпаклевки.

После окончания работы маяки следует удалить. В противном случае металл может со временем покрыться ржавчиной и испортить внешний вид отделки.

При проведении работ следует внимательно следить за соблюдением следующих правил:

• Пользоваться профессиональными инструментами.

• Избегать образования пустот. Проверить отсутствие пустот можно путем простукивания: когда штукатурка просохнет полностью, простучать поверхность и убедиться, что нет пустых звуков.

• Углы состыковки стен должны равняться 90 градусов.

• Пользуясь лазерным уровнем, следует убедиться в ровности и вертикальности линии углов.

• При помощи транспортира/угольника нужно проверить допустимые нормы погрешности. Обычно на 2 угла она составляет 1 градус и на другие 2 угла — 3 градуса. Исключение — санузлы, где на все 4 угла допускается погрешность всего в 1 градус.

Оштукатуривание всего помещения так, чтобы каждый угол равнялся 90 градусам, возможно, но неэкономично, поскольку требует дополнительных расходов на материалы. Наибольшая погрешность допустима для углов визуально незаметных или тех, которые имеют одну сторону не более 50 см. Над углами, где будет устанавливаться мебель, а также в санузлах следует поработать более тщательно, чтобы они равнялись 90 градусам. Перед началом работ важно выбрать те углы, точность которых наиболее важна и которые будут выполнены ровно под стандарт в 90 градусов. Остальные же углы можно обработать с небольшими погрешностями.

Мастер-класс по нанесению Ротгипс

Штукатурка РОТГИПС® применяется для ручного оштукатуривания стен и потолков с различными типами поверхности. Она с легкостью покроет как ровный кирпич, так и пористый пенобетон. Вот основные этапы работы с ней.

Вот основные этапы работы с ней.

Инструменты:

- Строительное ведро

- Строительный миксер (необязательно)

- Маячковые профили

- Металлический шпатель

- Зубчатый шпатель

- h-образного правило

- Трапецевидное правило

- Губчатая терка

- Угловой шпатель

Материалы:

- Вода – 6,3 л

- Штукатурка – от 9 кг (при толщине слоя 10 мм)

- Грунтовка глубокого проникновения

Этапы работы:

- Поверхность основания под штукатурку должна быть сухой, очищенной от пыли, опалубочной смазки, краски, остатков кладочных растворов и прочих веществ, ослабляющих адгезионные качества материала.

- Поверхности, сильно впитывающие влагу, к примеру, кирпичная кладка, пеноблоки, необходимо обработать грунтовкой глубокого проникновения.

- Для получения ровной поверхности и создания правильной геометрии помещения, а также минимизации штукатурного слоя, необходимо на наружных и внутренних углах выставить угловые профили, а на прямой плоскости установить маячковые профили с учётом ранее выставленных уровневых меток.

- В ведро с чистой, холодной водой засыпать сухую смесь и перемешать вручную или с помощью строительного миксера до получения однородной массы. Выдержать паузу несколько минут и повторно перемешать смесь. Не допускается добавление воды или сухой смеси в приготовленный раствор.

- С помощью металлического шпателя на стену наносится резкими бросками нужное количество штукатурки.

- При оштукатуривании поверхности в два слоя необходимо на первый, еще не затвердевший, слой нанести насечку (можно с помощью зубчатого шпателя), а затем на высохшую поверхность нанести второй слой. Толщина каждого слоя от 8 до 30 мм.

- Выравнивание нанесённого раствора проводится с помощью h-образного правила по выставленным ранее маячковым профилям. Длина правила должна быть подобрана с учётом расстояния между маячками.

- Штукатурку можно добавлять на разглаживаемую поверхность прямо в процессе работы с правилом.

- Наносить и разглаживать штукатурку желательно сверху вниз, чтобы излишки материала не падали на разглаженную поверхность.

- После того, как штукатурный слой начинает терять свою подвижность (примерно через 65 минут после затворения смеси), необходимо провести подрезание поверхности трапецевидным правилом. Данного качества обработанной поверхности достаточно для облицовки керамической плиткой.

- Если оштукатуренную поверхность необходимо подготовить для оклейки обоями, то после того, как поверхность штукатурки начала схватываться (появление матовой поверхности, примерно через 90 минут после затворения смеси) её нужно увлажнить с помощью обильно смоченной губчатой тёрки. Сделать перерыв примерно на 3-5 минут для того чтобы, нанесённая на поверхность вода могла впитаться.

- Используя губчатую тёрку провести затирку поверхности в различных направлениях. Для того чтобы поверхность была более податлива дальнейшей обработке металлическим шпателем, дать ей выстоять ещё около 3-5 минут.

- После того, как тонкий верхний слой штукатурки размягчится при воздействии на него металлическим инструментом, происходит выделение шпаклёвочной массы (гипсового молочка).

Далее заглаживаем оставшиеся неровности.

Далее заглаживаем оставшиеся неровности. - Для обработки угловых соединений использовать угловой шпатель. После полного высыхания и обработки грунтовкой глубокого проникновения такая поверхность готова для оклейки обоями.

- Для подготовки поверхности для высококачественной окраски необходимо в течение суток, но не ранее чем через 2 часа после затворения смеси, поверхность штукатурки вновь подвергнуть обильному смачиванию и повторить затирку поверхности.

- Маячковые и угловые штукатурные профили изготавливаются из оцинкованной стали. В процессе обработки поверхности оцинкованное покрытие может быть нарушено. Поэтому, с целью предотвращения последующего образования ржавчины, после высыхания оштукатуренной поверхности их рекомендуется защитить от коррозии путем обработки антикоррозионными средствами. Либо маячковые профили нужно удалить.

ПРЕСС-СЛУЖБА компании «ГИПСОПОЛИМЕР»:

Штукатурка РОТГИПС® предназначена для высококачественного выравнивания стен и потолков ручным способом. Особенностью данной смеси является возможность обработки поверхности без использования дополнительного шпаклёвочного материала. Поверхность просто глянцуется с помощью так называемого «гипсового молочка», обеспечивая идеально ровную, гладкую поверхность без шпаклевания. Поэтому профессионалы ремонта подчеркивают универсальность штукатурки РОТГИПС®, которая даёт возможность провести и оштукатуривание, и шпаклевание одновременно. И что очень немаловажно — позволяет экономить средства и время.

Особенностью данной смеси является возможность обработки поверхности без использования дополнительного шпаклёвочного материала. Поверхность просто глянцуется с помощью так называемого «гипсового молочка», обеспечивая идеально ровную, гладкую поверхность без шпаклевания. Поэтому профессионалы ремонта подчеркивают универсальность штукатурки РОТГИПС®, которая даёт возможность провести и оштукатуривание, и шпаклевание одновременно. И что очень немаловажно — позволяет экономить средства и время.

Гипс — уникальный материал, словно специально созданный природой для обустройства жилища человека. Поверхности из гипсовых материалов играют роль естественного регулятора влажности в помещении, благодаря их пористой структуре они «дышат». Кислотность гипса аналогична кислотности кожи человека, он лишен запаха и токсичных компонентов. Сухие гипсовые смеси — идеальный материал для дома, вряд ли есть еще строительный материал, настолько подходящий к совместному существованию с человеком.

Финишная шпаклевка гипсокартона — как правильно выбрать и наносить смесь

- Выбор финишной шпаклёвки

- Пять правил, прежде чем приступить к работе

- Предварительный этап: грунтование

- Технология шпаклевния гипсокартона

- Ответы на частые вопросы, о том как правильно наносить финишную шпаклёвку на гипсокартон

Гипсокартон (гипрок) – отделочный материал, состоящий из внутреннего гипсового слоя, с двух сторон закрытого верхними слоями картона. Его используют для возведения и выравнивания внутренних стен.

После обшивки стен или потолка гипсокартоном на поверхности остаются неровности: швы между листами, торчащие шляпки саморезов и неровные стыки на углах. Перед финишной отделкой их требуется выровнять.

Поскольку поверхность гипсокартона не имеет значительных отклонений от основной плоскости, штукатурка для выравнивания не используется. С задачей справляется шпаклёвка. Более того, для шпаклевния поверхности из гипсокартона часто берут только финишную шпаклёвку, без использования крупнозернистой шпаклевки.

С задачей справляется шпаклёвка. Более того, для шпаклевния поверхности из гипсокартона часто берут только финишную шпаклёвку, без использования крупнозернистой шпаклевки.

Кому и когда можно шпаклевть гипсокартон сразу финишной шпаклёвкой?

Если глубина швов не превышает 5 мм и у вас есть опыт нанесения толстого слоя (до 3 мм) мелкозернистого состава, то вам можно заделать швы в гипсокартоне финишной шпаклёвкой.

Выбор финишной шпаклёвки

Для влажных помещений

Шпаклёвка ПЕТРОМИКС FP-04 и FP-05 на цементном вяжущем обладает повышенной прочностью и подходит для помещений с повышенной влажностью.

На полимерном связующем

Полимерные модификаторы в составе полимерной шпаклевки ПЕТРОМИКС FP-07 обеспечивают повышенную пластичность и быстрое высыхание раствора, уменьшая срок проведения работ.

Шпатлёвка полимерная FP-07 Шпатлёвка полимерная ШФ Шпатлёвка серая 5 кг FP-05 Шпатлёвка полимерная FP-07

1/4

Под декоративное покрытие

Чтобы не испортить цвет светлой краски или тонких обоев, рекомендуется использовать смесь белого цвета.

Можно ли использовать финишную шпаклёвку под плитку?

Нет. Под плитку не используют шпаклевки. Клей наносят сразу на штукатурку или гипсокартон. Это обеспечивает лучшее сцепление с плиточным клеем.

Шпатлёвка белая FP-04 Шпатлёвка белая ШТ Шпатлёвка белая 5 кг FP-04

1/3

Для мелкого ремонта

Обычно шпаклёвка продаётся мешками по 20-25 кг, но у ПЕТРОМИКС есть и маленькая упаковка по 5 кг на случай, если не хватило чуть-чуть или нужно выровнять несколько швов.

Шпатлёвка белая 5 кг FP-04 Шпатлёвка серая 5 кг FP-05

1/2

Пять правил, прежде чем приступить к работе

1.

Использование армирующей ленты для швов обязательно

Использование армирующей ленты для швов обязательно

Перед тем как нанести первый слой финишной шпаклёвки на гипсокартон убедитесь, что вы не забыли купить уплотнительную ленту для швов. Если при заделке швов стартовым составом ещё можно обойтись без неё (это не рекомендуется, но допустимо), то при работе с финишной шпаклёвкой она нужна обязательно.

2. Держите под рукой необходимые инструменты

Для работы вам потребуется:

- валик и широкая кисть;

- ёмкость для раствора;

- дрель с насадкой-миксером;

- ёмкость с водой для промывания шпателя;

- малярная тёрка или наждачка;

- резиновый шпатель;

- несколько шпателей шириной от 100 до 600 мм;

- крупный шпатель-правило.

При работе с сухими смесями и в процессе шлифовки поверхности не забудьте защитить органы дыхания. Используйте респиратор.

3. Подготовьте стыки

Стыки, образованные вручную обрезанными листами гипрока, нужно заранее подготовить – срезать края под 45.

4. Не замешивайте много раствора сразу

На первом этапе при заделке саморезов смесь расходуется медленно, а высыхает быстро. Рекомендуется смешивать не более 5 литров раствора за раз.

5. Не торопитесь

Ошибка новичка – желание закончить побыстрее. Даже если слой визуально кажется сухим дождитесь, когда пройдёт всё время, отведённое на высыхание раствора или грунта.

Предварительный этап: грунтование

Перед шпаклевнием гипсокартон необходимо обработать воднодисперсионной акриловой грунтовкой. Грунтовки на растворителях для гипсокартона не подходят, т.к. могут деформировать картон.

Для чего нужен грунт

Грунтовкой пренебрегать нельзя. Незаметный глазу слой выполняет несколько важных функций:

- увеличивает адгезию (сцепление с другими материалами) гладкой поверхности гипрока;

- не даёт воде из раствора впитываться в лист или предыдущий слой шпатлёвки;

- «прибивает» пыль, появившуюся после ошкуривания поверхности;

- повышает устойчивость к воздействию химических веществ.

Технология нанесения грунтовки на гипсокартон

Грунтовочный состав разбавляется водой по инструкции и валиком наносится на всю обрабатываемую поверхность. Необходимо следить, чтобы не образовались капли и потеки.

Труднодоступные места промазываются кистью.

Грунтовка наносится в два слоя. Каждый слой должен полностью высохнуть.

Первый слой наносят движениями параллельно стене с окном, второй – перпендикулярно.

Нужно грунтовать не только гипсокартон, но и стартовую шпаклёвку (если она есть) перед финишной шпаклёвкой. Кроме того, рекомендуется грунтовать поверхность перед каждым новым слоем финишной шпаклёвки.

Технология шпаклевания гипсокартона

1 этап: Заделка саморезов

Малым шпателем небольшое количество раствора наносится на каждый саморез двумя движениями «крест-накрест», после разравнивается.

2 этап: шпаклёвка стыков и фиксация уплотнительной ленты

Резиновым шпателем раствор вбивается в углубления стыков. Средний шпатель помогает разравнивать излишки – движение направлено поперёк стыка «туда-сюда». На раствор кладётся армирующая лента. Лента вдавливается продольным волнообразным движением. Поверх ленты наносится ещё один тонкий укрывающий слой.

Средний шпатель помогает разравнивать излишки – движение направлено поперёк стыка «туда-сюда». На раствор кладётся армирующая лента. Лента вдавливается продольным волнообразным движением. Поверх ленты наносится ещё один тонкий укрывающий слой.

3 этап: Заделка углов

Одновременно со стыками шпаклёвка наносится на внешние и внутренние углы. Процесс схожий, но вместо гибкой ленты используются жёсткие уголки из алюминия, картона или пластика.

4 этап: шпаклёвка всей поверхности

После полного высыхания можно приступать к нанесению финишной шпаклёвки на гипсокартон. Она наносится большим шпателем на всю поверхность. Шпаклевочная смесь не растекается, поэтому неважно откуда начинать сверху или снизу.

Финишный состав кладётся слоем в 1-5 мм.

Процесс повторяется несколько раз. Слоёв может быть от 1 до 3. Каждый слой необходимо высушить, отшлифовать и прогрунтовать.

5 этап: Шлифовка

После высыхания все слои финишной штукатурки шлифуются тёркой круговыми движениями и проверяются контрольной малярной лампой с четырёх углов.

После высыхания и шлифовки последнего слоя поверхность грунтуется в два слоя под финишную отделку. Если отделка не предусмотрена, грунт всё равно будет полезен, чтобы избавиться от пыли и крошения.

Рекомендуем к применению

Ответы на частые вопросы, о том как правильно наносить финишную шпаклёвку на гипсокартон

- Есть ли отличия в технологии при шпаклевании гипсокартонного потолка?

Да. На потолок рекомендуется наносить слой не более 1-2 мм за один раз и не пренебрегать грунтовкой после каждого слоя.

org/Question»>

Можно ли шпаклевать потолок из гипсокартона под покраску только финишной шпаклёвкой, и как правильно это сделать? - Хватит ли одного слоя финишной шпаклёвки по гипсокартону под покраску?

Нет. Под покраску необходимо нанести три слоя финишной шпаклёвки. Каждый слой шлифуется и проверяется контрольной малярной лампой с четырёх углов. После каждой шлифовки перед очередным слоем шпаклёвки наносится грунт. Верхний слой рекомендуется прогрунтовать дважды. Только так можно обеспечить равномерное покрытие.

org/Question»>

Нужна ли финишная шпаклёвка гипсокартона под обои? - Можно ли сначала наклеить ленту на пустой стык, а потом зашпаклевать?

Нет. Правильно сначала зашпаклевать шов, плотно вбив шпаклёвку в углубление, затем наклеить ленту и закрыть её слоем шпаклёвки.

Мы надеемся, что наших рекомендаций по нанесению финишной шпаклёвки на гипсокартон будет достаточно, чтобы подготовить стены под обои или потолок под покраску своими руками.

Не забывайте читать инструкции по использованию смесей, соблюдайте правила безопасности и не торопитесь.

Не забывайте читать инструкции по использованию смесей, соблюдайте правила безопасности и не торопитесь.Ровных стен вам и лёгкого шпателя!

Да, но грубая шпаклёвка обеспечит лучшее сцепление. При использовании финишной шпаклёвки на потолке заделку швов в гипсокартоне глубже 2 мм лучше производить в два этапа.

Да. Под обои наносят два слоя финишной шпаклёвки, после чего грунтуют поверхность. Некоторые мастера, в целях экономии, шпаклюют только швы и саморезы, после чего клеят обои на голый гипрок. Этот вариант допустим, но не считается правильным – не добиться идеальной ровности, швы могут просвечивать через обои, тонкие обои просвечивают и видны полосы темного гипсокартона и светлые стыки.

правил брандмауэра для Putty — сообщество экспертов Bitdefender

Я пытаюсь создать правило, позволяющее использовать безопасную оболочку с помощью шпатлевки. Следующее, похоже, не работает:

App Proto SrcAddr DestAddr DestPort Разрешить путь действия

В:

putty.exe TCP Любой Любой Любой Да Разрешить c: \ program files \ putty \ putty.exe

putty.exe IP Любой Любой Любой Да Разрешить c: \ program files \ putty \ putty.exe

Вышел:

шпатлевка.exe TCP Любой Любой Любой Да Разрешить c: \ program files \ putty \ putty.exe

putty.exe IP Любой Любой Любой Да Разрешить c: \ program files \ putty \ putty.exe

Вот запись журнала брандмауэра (c: / Program Files / Common Files / Softwin / BitDefender Firewall / bdfirewall. txt):

txt):

2007/08/05 18: 42: 01.616 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41817, dst addr = 192.168.2.3, dst port = 137)

2007/08/05 18:42:08.382 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41817, dst addr = 192.168.2.3, dst port = 137)

2007/08/05 18: 42: 14.585 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41817, dst addr = 192.168.2.3, dst port = 137)

2007/08/05 18: 42: 27.397 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41818, dst addr = 192.168.2.3, dst port = 137)

2007/08/05 18:42:33.460 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41818, dst addr = 192.168.2.3, dst port = 137)

2007/08/05 18: 42: 40.179 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41818, dst addr = 192.168.2.3, dst port = 137)

(dir = INBOUND, src addr = 192.168.2.1, src port = 41818, dst addr = 192.168.2.3, dst port = 137)

2007/08/05 18: 42: 53.179 [bDFNDISF] [FILTER] Запрещенный пакет UDP. (dir = INBOUND, src addr = 192.168.2.1, src port = 41819, dst addr = 192.168.2.3, dst port = 137)

Что нужно сделать?

Том

стр.s., как вы видите приложение в журнале файервола. Это затрудняет добавление новых правил для учета существующих проблем блокировки межсетевого экрана.

Настройка перенаправления портов SSH в Putty

- Тип статьи: Общие

- Изделие: Voyager

Вопрос

Как настроить проброс портов SSH через PuTTY?

Ответ

- Эта процедура включает установление SSH-соединения с сервером Voyager.

- Настройка переадресации портов SSH маршрутизирует соединения Voyager через это соединение с использованием PuTTY (а не VPN).

- Настройка переадресации портов SSH может быть хорошим шагом к подтверждению наличия проблемы с локальной сетевой инфраструктурой.

- PuTTY установлен на вашем ПК

- Учетные данные пользователя Voyager server.

- SSH-доступ с вашего ПК к серверу Voyager через пользователя Voyager.

- Настройте PuTTY для доступа к SSH на сервере Voyager через учетную запись пользователя Voyager.

Пример:

- Войдите на сервер Voyager, нажав кнопку «Открыть» и введите свои учетные данные.

- Щелкните маленький значок в верхнем левом углу, чтобы получить доступ к меню Putty, затем щелкните Изменить настройки …

- Щелкните Connection> SSH> Tunnels .

- Введите номер порта в качестве порта источника и хост: порт в качестве порта назначения, затем нажмите «Добавить».

- Пример: переадресация порта 7040, IP-адрес хоста 123.45.678.9

- Порт источника: 7040

- Назначение: 123.45.678.9:7040

- Пример: переадресация порта 7040, IP-адрес хоста 123.45.678.9

- Установите оба флажка вверху: локальные порты принимают соединения … и удаленные порты делают то же самое …

- Выберите радиокнопки Local и Auto внизу.

Пример:

- Повторите шаг 5 для всех клиентских портов Voyager от Voyager.ini, включая порт 25 для электронной почты.

- В файле Voyager.ini измените все экземпляры IP-адреса сервера на localhost (убедитесь, что у вас правильный номер порта серии !).

Пример:

- Сохраните настройки в PuTTY и еще раз проверьте их.

- Убедитесь, что вы вошли на сервер через SSH через PuTTY.

- Откройте клиент (ы), используя настройки туннеля конфигурации PuTTY.

Дополнительная информация

Вы также можете использовать SecureCRT аналогичным образом для настройки перенаправления портов. Добавьте порты в конфигурацию Connection> Port Forwarding.

Добавьте порты в конфигурацию Connection> Port Forwarding.

- Последняя редакция статьи: 21.05.2020

Как исправить ошибку «Соединение отказано» в соединениях SSH

Secure Shell (SSH) — ключевой инструмент разработки WordPress. Он предоставляет опытным пользователям доступ к ключевым платформам и программному обеспечению, которые делают кодирование и другие задачи проще, быстрее и организованнее.

Таким образом, если вы попытаетесь использовать SSH только для того, чтобы увидеть ошибку «Соединение отклонено», вы можете начать беспокоиться.Однако это распространенная проблема, и ее вполне можно решить самостоятельно, выполнив небольшое устранение неполадок. Вы вернетесь к запуску команд в кратчайшие сроки.

В этом посте мы обсудим, что такое SSH и когда его использовать. Затем мы объясним некоторые распространенные причины, по которым вам может быть отказано в подключении, в том числе в PuTTY. Наконец, мы дадим несколько советов по устранению неполадок.

Наконец, мы дадим несколько советов по устранению неполадок.

Давайте нырнем!

Хотите посмотреть видео версию?Что такое SSH и когда его использовать?

Secure Shell (SSH), также иногда называемый Secure Socket Shell, представляет собой протокол для безопасного доступа к серверу вашего сайта по незащищенной сети.Другими словами, это способ безопасного удаленного входа на ваш сервер с помощью предпочитаемого вами интерфейса командной строки:

Использование SSH для удаленного доступа к сайту WordPress, размещенному на KinstaВ отличие от протокола передачи файлов (FTP), который позволяет загружать, удалять и редактировать файлы только на вашем сервере, SSH может выполнять широкий спектр задач. Например, если из-за ошибки вы заблокируете доступ к вашему сайту WordPress, вы можете использовать SSH для удаленного доступа к нему.

Этот протокол также позволяет использовать несколько ключевых инструментов разработчика, в том числе:

- WP-CLI.

Командная строка WordPress. Вы можете использовать его для множества задач, включая новые установки, массовые обновления плагинов и импорт медиафайлов.

Командная строка WordPress. Вы можете использовать его для множества задач, включая новые установки, массовые обновления плагинов и импорт медиафайлов. - Композитор. Менеджер пакетов PHP. Он позволяет вам реализовать несколько фреймворков для использования в коде вашего сайта, извлекая необходимые библиотеки и зависимости.

- Git. Система контроля версий, используемая для отслеживания изменений в коде. Это особенно полезно для команд разработчиков, работающих вместе над одним проектом.

- нпм. Менеджер пакетов JavaScript.Он включает в себя командную строку и реестр программного обеспечения JavaScript. Примечание. Клиентам Kinsta потребуется тарифный план Enterprise, чтобы получить доступ к этой функции.

Важно отметить, что использование SSH — это сложный навык. Вообще говоря, непрофессиональные пользователи WordPress должны обращаться за помощью к своим разработчикам или хостинг-провайдерам, а не пытаться самостоятельно решать проблемы с SSH.

Важно

Простая неправильно набранная команда может испортить ваш сайт, поэтому очень важно, чтобы вы знали, что делаете.

Почему мое SSH-соединение отклонено? (5 причин ошибок подключения)

К сожалению, при попытке подключиться к серверу через SSH может возникнуть множество сценариев, которые могут привести к появлению сообщения об ошибке «Соединение отклонено».

Ниже приведены некоторые из наиболее распространенных проблем, которые могут вызывать у вас проблемы.

1. Ваша служба SSH не работает

Чтобы подключиться к вашему серверу с помощью SSH, на нем должен быть запущен демон SSH — программа, которая работает в фоновом режиме для прослушивания и приема подключений.

Если эта служба не работает, вы не сможете успешно подключиться к серверу и можете получить сообщение об ошибке в соединении:

Ошибка отказа в соединении в Терминале Демон SSH вашего сервера может не работать по разным причинам, включая неожиданные всплески трафика, перебои в работе ресурсов или даже атаку распределенного отказа в обслуживании (DDoS). Помимо действий по устранению неполадок, которые мы упомянем ниже, вы можете обратиться к своему хостинг-провайдеру, чтобы определить основную причину проблемы.

Помимо действий по устранению неполадок, которые мы упомянем ниже, вы можете обратиться к своему хостинг-провайдеру, чтобы определить основную причину проблемы.

Если вы подозреваете, что ваша служба SSH не работает, вы можете запустить эту команду, чтобы узнать:

статус ssh службы sudo Если командная строка возвращает состояние «не работает», значит, вы, вероятно, нашли причину ошибки подключения.

Информация

Kinsta удобна для разработчиков и предлагает доступ по SSH на всех своих планах хостинга.

2. У вас неправильные учетные данные

Хотя это может показаться слишком простым, чтобы быть правдой, возможно, вы просто вводите неправильные учетные данные при попытке подключиться к серверу.Для запуска SSH необходимо четыре части информации:

.- Имя хоста. IP-адрес сервера, к которому вы пытаетесь подключиться, или ваше доменное имя.

- Имя пользователя.

Ваше (S) имя пользователя FTP.

Ваше (S) имя пользователя FTP. - Пароль. Ваш (S) пароль FTP.

- Порт. Порт по умолчанию — 22. Однако некоторые хостинг-провайдеры (включая Kinsta) меняют свой номер порта SSH из соображений безопасности. Если это так, вы сможете найти его, войдя в свою личную панель MyKinsta.

Вы также можете проверить, какой порт используется для SSH, выполнив эту команду:

Порт grep / etc / ssh / sshd_config Командная строка должна вернуть правильный порт.

Проверьте номер и убедитесь, что вы вводите правильные учетные данные и учитываете возможность опечаток или неправильного ввода IP-адреса или порта.

Подпишитесь на информационный бюллетень

Хотите узнать, как мы увеличили посещаемость более чем на 1000%?

Присоединяйтесь к 20 000+ другим пользователям, которые получают нашу еженедельную рассылку с инсайдерскими советами по WordPress!

Подпишись сейчас3.

Порт, который вы пытаетесь использовать, закрыт

Порт, который вы пытаетесь использовать, закрыт«Порт» — это просто конечная точка, на которую вы направляетесь при подключении к серверу. Вам нужно не только убедиться, что у вас правильный, но и проверить, открыт ли порт, который вы пытаетесь использовать.

Любой открытый порт — это уязвимость системы безопасности, так как хакеры могут попытаться использовать его и получить доступ к серверу. По этой причине неиспользуемые порты часто закрываются для предотвращения атак.

В случае, если порт 22 или пользовательский порт SSH для вашего сервера, был закрыт, вы, скорее всего, увидите ошибку в соединении отказано.Вы можете увидеть все порты, прослушивающие ваш сервер, выполнив эту команду:

sudo lsof -i -n -P | grep LISTEN Эта команда должна вернуть список портов с состоянием LISTEN. В идеале вы хотите, чтобы здесь был указан 22-й порт или пользовательский SSH-порт вашего сервера. Если это не так, вам нужно будет повторно открыть порт, чтобы подключиться к вашему серверу.

4. SSH не установлен на вашем сервере

Как мы кратко упоминали ранее, серверы используют демонов SSH для прослушивания и приема соединений.Поэтому, если на сервере, к которому вы пытаетесь подключиться, он не установлен, вы не сможете получить к нему доступ по SSH.

Вообще говоря, почти у всех хостинг-провайдеров по умолчанию на своих серверах установлены демоны SSH. Эта конкретная проблема чаще встречается на localhost или выделенных серверах.

5. Настройки брандмауэра препятствуют подключению SSH

Поскольку открытые порты представляют угрозу безопасности, установленные брандмауэры для защиты серверов от хакеров иногда блокируют подключение к ним.К сожалению, это означает, что даже безобидные пользователи, которые пытаются подключиться к своим серверам по SSH, могут получить сообщение об отказе в соединении из-за настроек брандмауэра.

Если ваша установка в порядке, но вы по-прежнему не можете подключиться, ознакомьтесь с правилами вашего брандмауэра. Вы можете отобразить их в интерфейсе командной строки с помощью следующих команд:

Вы можете отобразить их в интерфейсе командной строки с помощью следующих команд:

sudo iptables-save # отображение правил IPv4 sudo ip6tables-save # отображение правил IPv6 Ваши результаты могут отличаться, но вы захотите найти эти элементы, чтобы определить, блокирует ли ваш брандмауэр соединения SSH:

- dport 22: относится к порту назначения, которым для SSH обычно является порт 22 (напоминание: Kinsta не использует этот номер порта).

- REJECT: это будет означать, что соединения отклоняются от указанного пункта назначения.

- DROP: Как и REJECT, это означает, что соединения с соответствующим портом блокируются.

Если вы выполните поиск результатов приведенных выше команд для dport 22, вы сможете определить, препятствует ли ваш брандмауэр SSH-соединению. В таком случае вам придется изменить правила приема запросов.

Почему PuTTY сообщает, что соединение отклонено?

PuTTY — это клиент SSH. Если вы знакомы с FTP, эта платформа FileZilla является эквивалентом SSH на компьютерах с Windows. Другими словами, PuTTY позволяет пользователям вводить свои учетные данные и запускать SSH-соединение:

Если вы знакомы с FTP, эта платформа FileZilla является эквивалентом SSH на компьютерах с Windows. Другими словами, PuTTY позволяет пользователям вводить свои учетные данные и запускать SSH-соединение:

Если вы являетесь пользователем PuTTY и видите ошибку в соединении отказано, вероятно, причина в одной из перечисленных выше.

Это ошибка подключения SSH, как и любая другая, и приведенные ниже советы по устранению неполадок должны работать независимо от того, используете ли вы PuTTY, Terminal или любую другую программу для подключения к серверу с помощью SSH.

Мы широко использовали наши знания об эффективном управлении веб-сайтами и превратили их в электронную книгу и видеокурс. Нажмите здесь, чтобы загрузить Руководство по управлению 40+ сайтами WordPress от 2020 года!

Как мне устранить ошибки подключения SSH?

Если у вас возникла ошибка подключения по SSH, вы можете предпринять несколько шагов для ее устранения в зависимости от причины. Вот несколько советов по устранению причин ошибки отказа в соединении, рассмотренной выше:

Вот несколько советов по устранению причин ошибки отказа в соединении, рассмотренной выше:

- Если ваша служба SSH не работает. Обратитесь к своему хостинг-провайдеру, чтобы узнать, почему ваша служба SSH не работает. Для локальных или выделенных серверов вы можете использовать команду

sudo service ssh restart, чтобы попытаться запустить его снова. - Если вы ввели неправильные учетные данные. После того, как вы дважды проверили порт SSH с помощью команды

grep Port / etc / ssh / sshd_config, попробуйте подключиться снова, указав правильные данные. - Если ваш порт SSH закрыт. Обычно это побочный эффект одной из двух причин, перечисленных ниже.Либо установите демон SSH на сервере, к которому вы хотите подключиться, либо измените правила брандмауэра, чтобы они принимали подключения к вашему порту SSH.

- Если на вашем сервере не установлен SSH. Установите инструмент SSH, например OpenSSH, на сервер, к которому вы хотите подключиться, с помощью команды

sudo apt install openssh-server.

- Если ваш брандмауэр блокирует SSH-соединение. Отключите правила брандмауэра, блокирующие SSH-соединение, изменив настройки порта назначения на ACCEPT.

Если вы пытаетесь подключиться к серверу своего хостинг-провайдера, возможно, будет разумнее обратиться в службу поддержки, чем пытаться устранить проблему самостоятельно. Пользователи localhost или выделенных серверов могут найти дополнительную поддержку на более продвинутых форумах, если ни одно из вышеперечисленных решений не сработает.

Вы получаете сообщение об ошибке «Соединение отклонено» по SSH? Узнайте, почему это происходит и как устранять ошибки подключения по SSH, благодаря этому руководству 🙅 ✋Нажмите, чтобы твитнутьСводка

Возможность подключения к вашему серверу с помощью SSH удобна в самых разных ситуациях.Он может позволить вам получить доступ к своему сайту, когда вы заблокированы на панели управления WordPress, запускать команды через WP-CLI, отслеживать изменения в коде вашего сайта с помощью Git и многое другое.

Хотя существует несколько причин, которые могут быть причиной ошибки подключения к SSH, это некоторые из наиболее распространенных:

- Ваша служба SSH не работает.

- У вас неправильные учетные данные.

- Порт, который вы пытаетесь использовать, закрыт.

- SSH не установлен на вашем сервере.

- Настройки брандмауэра препятствуют SSH-соединению.

Экономьте время, деньги и повышайте производительность сайта с помощью:

- Мгновенная помощь от экспертов по хостингу WordPress, 24/7.

- Cloudflare Enterprise интеграция.

- Глобальный охват аудитории с 29 центрами обработки данных по всему миру.

- Оптимизация с помощью нашего встроенного мониторинга производительности приложений.

Все это и многое другое в одном плане без долгосрочных контрактов, поддержки миграции и 30-дневной гарантии возврата денег.Ознакомьтесь с нашими планами или поговорите с отделом продаж, чтобы найти план, который подходит именно вам.

Устранение проблем с подключением SSH к виртуальной машине Azure — Виртуальные машины

- Статья .

- 11 минут на чтение

Оцените свой опыт

да Нет

Любой дополнительный отзыв?

Отзыв будет отправлен в Microsoft: при нажатии кнопки «Отправить» ваш отзыв будет использован для улучшения продуктов и услуг Microsoft.Политика конфиденциальности.

Представлять на рассмотрение

Спасибо.

В этой статье

Эта статья поможет вам найти и исправить проблемы, возникающие из-за ошибок Secure Shell (SSH), сбоев подключения SSH или отказа SSH при попытке подключиться к виртуальной машине (VM) Linux. Вы можете использовать портал Azure, Azure CLI или расширение доступа к виртуальным машинам для Linux для диагностики и решения проблем с подключением.

Вы можете использовать портал Azure, Azure CLI или расширение доступа к виртуальным машинам для Linux для диагностики и решения проблем с подключением.

Если вам понадобится дополнительная помощь в любой момент из этой статьи, вы можете связаться со специалистами по Azure на форумах MSDN Azure и Stack Overflow. Кроме того, вы можете подать заявку в службу поддержки Azure. Перейдите на сайт поддержки Azure и выберите Получить поддержку . Информацию об использовании поддержки Azure см. В разделе часто задаваемых вопросов о поддержке Microsoft Azure.

Быстрые шаги по устранению неполадок

После каждого шага по устранению неполадок попробуйте повторно подключиться к виртуальной машине.

- Сбросьте конфигурацию SSH.

- Сбросить учетные данные для пользователя.

- Убедитесь, что правила группы безопасности сети разрешают трафик SSH.

- Убедитесь, что существует правило группы безопасности сети, разрешающее трафик SSH (по умолчанию TCP-порт 22).

- Вы не можете использовать перенаправление / сопоставление портов без балансировщика нагрузки Azure.

- Убедитесь, что существует правило группы безопасности сети, разрешающее трафик SSH (по умолчанию TCP-порт 22).

- Проверьте работоспособность ресурса виртуальной машины.

- Убедитесь, что виртуальная машина сообщает о работоспособности.

- Если у вас включена диагностика загрузки, убедитесь, что виртуальная машина не сообщает об ошибках загрузки в журналах.

- Перезагрузите виртуальную машину.

- Повторно разверните виртуальную машину.

Продолжайте читать, чтобы получить более подробные инструкции по устранению неполадок и объяснения.

Доступные методы устранения проблем с подключением по SSH

Вы можете сбросить учетные данные или конфигурацию SSH одним из следующих способов:

- Портал Azure — отличный вариант, если вам нужно быстро сбросить конфигурацию SSH или ключ SSH и у вас не установлены инструменты Azure.

- Последовательная консоль виртуальной машины Azure — последовательная консоль виртуальной машины будет работать независимо от конфигурации SSH и предоставит вам интерактивную консоль для вашей виртуальной машины.

Фактически, именно для решения этой проблемы была разработана последовательная консоль. Подробности ниже.

Фактически, именно для решения этой проблемы была разработана последовательная консоль. Подробности ниже. - Azure CLI — если вы уже находитесь в командной строке, быстро сбросьте конфигурацию SSH или учетные данные. Если вы работаете с классической виртуальной машиной, вы можете использовать классический интерфейс командной строки Azure.

- Расширение Azure VMAccessForLinux — создавайте и повторно используйте файлы определений json для сброса конфигурации SSH или учетных данных пользователя.

После каждого шага по устранению неполадок попробуйте снова подключиться к виртуальной машине.Если вы по-прежнему не можете подключиться, попробуйте следующий шаг.

Используйте портал Azure

Портал Azure предоставляет быстрый способ сбросить конфигурацию SSH или учетные данные пользователя без установки каких-либо инструментов на локальный компьютер.

Для начала выберите свою виртуальную машину на портале Azure. Прокрутите вниз до раздела справки и выберите Сбросить пароль , как в следующем примере:

Сброс конфигурации SSH

Чтобы сбросить конфигурацию SSH, выберите Сбросить только конфигурацию в разделе Mode , как на предыдущем снимке экрана, затем выберите Обновить .![]() После завершения этого действия попробуйте снова получить доступ к виртуальной машине.

После завершения этого действия попробуйте снова получить доступ к виртуальной машине.

Сбросить учетные данные SSH для пользователя

Чтобы сбросить учетные данные существующего пользователя, выберите Сбросить открытый ключ SSH или Сбросить пароль в разделе Mode , как показано на предыдущем снимке экрана. Укажите имя пользователя и ключ SSH или новый пароль, затем выберите Обновление .

Вы также можете создать пользователя с привилегиями sudo на виртуальной машине из этого меню. Введите новое имя пользователя и связанный пароль или ключ SSH, а затем выберите Обновить .

Проверить правила безопасности

Используйте проверку IP-потока, чтобы убедиться, что правило в группе безопасности сети блокирует трафик к виртуальной машине или от нее. Вы также можете просмотреть действующие правила группы безопасности, чтобы убедиться, что входящее правило «Разрешить» NSG существует и имеет приоритет для порта SSH (по умолчанию 22). Дополнительные сведения см. В разделе Использование эффективных правил безопасности для устранения проблем с потоком трафика виртуальных машин.

Дополнительные сведения см. В разделе Использование эффективных правил безопасности для устранения проблем с потоком трафика виртуальных машин.

Проверить маршрут

Используйте функцию следующего перехода Network Watcher, чтобы убедиться, что маршрут не препятствует перенаправлению трафика на виртуальную машину или от нее.Вы также можете просмотреть эффективные маршруты, чтобы увидеть все эффективные маршруты для сетевого интерфейса. Дополнительные сведения см. В разделе Использование эффективных маршрутов для устранения проблем с потоком трафика виртуальных машин.

Используйте последовательную консоль виртуальной машины Azure

Последовательная консоль виртуальной машины Azure обеспечивает доступ к текстовой консоли для виртуальных машин Linux. Вы можете использовать консоль для устранения проблем с SSH-соединением в интерактивной оболочке. Убедитесь, что вы выполнили предварительные условия для использования последовательной консоли, и попробуйте следующие команды для дальнейшего устранения проблем с подключением по SSH.

Убедитесь, что SSH работает

Вы можете использовать следующую команду, чтобы проверить, работает ли SSH на вашей виртуальной машине:

ps -aux | grep ssh

Если есть какие-либо выходные данные, значит, SSH запущен.

Проверьте, какой порт SSH работает на

Вы можете использовать следующую команду, чтобы проверить, на каком порту работает SSH:

Порт sudo grep / etc / ssh / sshd_config

Ваш результат будет выглядеть примерно так:

Порт 22

Используйте Azure CLI

Если вы еще этого не сделали, установите последнюю версию интерфейса командной строки Azure и войдите в учетную запись Azure, используя az login.

Если вы создали и загрузили пользовательский образ диска Linux, убедитесь, что установлен агент Microsoft Azure Linux Agent версии 2.0.5 или более поздней. Для виртуальных машин, созданных с использованием изображений галереи, это расширение доступа уже установлено и настроено для вас.

Сброс конфигурации SSH

Сначала вы можете попробовать сбросить конфигурацию SSH до значений по умолчанию и перезагрузить SSH-сервер на виртуальной машине. Это не меняет имя учетной записи пользователя, пароль или ключи SSH.

В следующем примере используется az vm user reset-ssh для сброса конфигурации SSH на виртуальной машине с именем myVM в myResourceGroup .Используйте свои собственные значения следующим образом:

az vm user reset-ssh --resource-group myResourceGroup --name myVM

Сбросить учетные данные SSH для пользователя

В следующем примере используется z vm user update для сброса учетных данных для myUsername до значения, указанного в myPassword , на виртуальной машине с именем myVM в myResourceGroup . Используйте свои собственные значения следующим образом:

az Обновление пользователя vm --resource-group myResourceGroup --name myVM \

--username myUsername --password myPassword

При использовании аутентификации по ключу SSH можно сбросить ключ SSH для данного пользователя. В следующем примере используется az vm access set-linux-user для обновления ключа SSH, хранящегося в

В следующем примере используется az vm access set-linux-user для обновления ключа SSH, хранящегося в ~ / .ssh / id_rsa.pub , для пользователя с именем myUsername на виртуальной машине с именем myVM в myResourceGroup . Используйте свои собственные значения следующим образом:

az Обновление пользователя vm --resource-group myResourceGroup --name myVM \

--username myUsername --ssh-ключ-значение ~ / .ssh / id_rsa.pub

Используйте расширение VMAccess

Расширение доступа к виртуальной машине для Linux считывает файл json, который определяет действия, которые необходимо выполнить.Эти действия включают сброс SSHD, сброс ключа SSH или добавление пользователя. Вы по-прежнему используете интерфейс командной строки Azure для вызова расширения VMAccess, но при желании можете повторно использовать файлы json на нескольких виртуальных машинах. Этот подход позволяет вам создать репозиторий файлов json, которые затем можно будет вызывать для заданных сценариев.

Сброс SSHD

Создайте файл с именем settings.json со следующим содержимым:

{

"reset_ssh": Верно

}

Затем с помощью Azure CLI вы вызываете расширение VMAccessForLinux , чтобы сбросить соединение SSHD, указав свой файл json.В следующем примере используется набор расширений az vm для сброса SSHD на виртуальной машине с именем myVM в myResourceGroup . Используйте свои собственные значения следующим образом:

az Набор расширений vm --resource-group philmea --vm-name Ubuntu \

--name VMAccessForLinux --publisher Microsoft.OSTCExtensions --version 1.2 --settings settings.json

Сбросить учетные данные SSH для пользователя

Если кажется, что SSHD работает правильно, вы можете сбросить учетные данные для пользователя-дарителя.Чтобы сбросить пароль для пользователя, создайте файл с именем settings.json . В следующем примере учетные данные для myUsername сбрасываются до значения, указанного в myPassword . Введите следующие строки в файл

Введите следующие строки в файл settings.json , используя собственные значения:

{

«имя пользователя»: «myUsername», «пароль»: «myPassword»

}

Или, чтобы сбросить SSH-ключ для пользователя, сначала создайте файл с именем settings.json . В следующем примере учетные данные для myUsername сбрасываются до значения, указанного в myPassword , на виртуальной машине с именем myVM в myResourceGroup .Введите следующие строки в файл settings.json , используя собственные значения:

{

«имя пользователя»: «myUsername», «ssh_key»: «mySSHKey»

}

После создания файла json используйте интерфейс командной строки Azure для вызова расширения VMAccessForLinux , чтобы сбросить учетные данные пользователя SSH, указав файл json. В следующем примере выполняется сброс учетных данных на виртуальной машине с именем myVM в myResourceGroup . Используйте свои собственные значения следующим образом:

Используйте свои собственные значения следующим образом:

az Набор расширений vm --resource-group philmea --vm-name Ubuntu \

--name VMAccessForLinux --publisher Microsoft.OSTCExtensions --version 1.2 --settings settings.json

Используйте классический интерфейс командной строки Azure

Если вы еще этого не сделали, установите классический интерфейс командной строки Azure и подключитесь к своей подписке Azure. Убедитесь, что вы используете режим диспетчера ресурсов следующим образом:

лазерный режим конфигурации руки

Если вы создали и загрузили пользовательский образ диска Linux, убедитесь, что установлен агент Microsoft Azure Linux Agent версии 2.0.5 или более поздней. Для виртуальных машин, созданных с использованием изображений галереи, это расширение доступа уже установлено и настроено для вас.

Сброс конфигурации SSH

Сама конфигурация SSHD может быть неправильно настроена или служба обнаружила ошибку. Вы можете сбросить SSHD, чтобы убедиться, что сама конфигурация SSH действительна. Сброс SSHD должен быть первым шагом по устранению неполадок.

Вы можете сбросить SSHD, чтобы убедиться, что сама конфигурация SSH действительна. Сброс SSHD должен быть первым шагом по устранению неполадок.

В следующем примере выполняется сброс SSHD на виртуальной машине с именем myVM в группе ресурсов с именем myResourceGroup . Используйте свои собственные имена виртуальных машин и групп ресурсов следующим образом:

azure vm reset-access --resource-group myResourceGroup --name myVM \

--reset-ssh

Сбросить учетные данные SSH для пользователя

Если кажется, что SSHD работает правильно, вы можете сбросить пароль для пользователя-дарителя.В следующем примере учетные данные для myUsername сбрасываются до значения, указанного в myPassword , на виртуальной машине с именем myVM в myResourceGroup . Используйте свои собственные значения следующим образом:

azure vm reset-access --resource-group myResourceGroup --name myVM \

--user-name myUsername --password myPassword

При использовании аутентификации по ключу SSH можно сбросить ключ SSH для данного пользователя. В следующем примере обновляется ключ SSH, хранящийся в

В следующем примере обновляется ключ SSH, хранящийся в ~ /.ssh / id_rsa.pub для пользователя с именем myUsername на виртуальной машине с именем myVM в myResourceGroup . Используйте свои собственные значения следующим образом:

azure vm reset-access --resource-group myResourceGroup --name myVM \

--user-name myUsername --ssh-key-file ~ / .ssh / id_rsa.pub

Перезагрузите виртуальную машину

Если вы сбросили конфигурацию SSH и учетные данные пользователя или при этом столкнулись с ошибкой, вы можете попробовать перезапустить виртуальную машину для решения основных проблем с вычислениями.

Портал Azure

Чтобы перезапустить виртуальную машину с помощью портала Azure, выберите свою виртуальную машину, а затем выберите Перезапустить , как в следующем примере:

Интерфейс командной строки для Azure

В следующем примере az vm restart используется для перезапуска виртуальной машины с именем myVM в группе ресурсов с именем myResourceGroup . Используйте свои собственные значения следующим образом:

Используйте свои собственные значения следующим образом:

az vm restart --resource-group myResourceGroup --name myVM

Классический Azure CLI

Важно

классических виртуальных машин будут выведены из эксплуатации 1 марта 2023 г.

Если вы используете ресурсы IaaS из ASM, завершите миграцию к 1 марта 2023 года. Мы рекомендуем вам сделать переход раньше, чтобы воспользоваться преимуществами многих улучшений функций в Azure Resource Manager.

Дополнительные сведения см. В разделе «Перенос ресурсов IaaS в Azure Resource Manager до 1 марта 2023 г.».

В следующем примере перезапускается виртуальная машина с именем myVM в группе ресурсов с именем myResourceGroup . Используйте свои собственные значения следующим образом:

azure vm restart --resource-group myResourceGroup --name myVM

Повторное развертывание виртуальной машины

Вы можете повторно развернуть виртуальную машину на другом узле в Azure, что может исправить любые основные сетевые проблемы. Дополнительные сведения о повторном развертывании виртуальной машины см. В разделе Повторное развертывание виртуальной машины на новом узле Azure.

Дополнительные сведения о повторном развертывании виртуальной машины см. В разделе Повторное развертывание виртуальной машины на новом узле Azure.

Примечание

После завершения этой операции данные эфемерного диска теряются, а динамические IP-адреса, связанные с виртуальной машиной, обновляются.

Портал Azure

Чтобы повторно развернуть виртуальную машину с помощью портала Azure, выберите свою виртуальную машину и прокрутите вниз до раздела Help . Выберите Повторно развернуть , как в следующем примере:

Интерфейс командной строки для Azure

В следующем примере используется az vm redeploy для повторного развертывания виртуальной машины с именем myVM в группе ресурсов с именем myResourceGroup .Используйте свои собственные значения следующим образом:

az vm redeploy --resource-group myResourceGroup --name myVM

Классический Azure CLI

В следующем примере виртуальная машина с именем myVM повторно развертывается в группе ресурсов с именем myResourceGroup . Используйте свои собственные значения следующим образом:

Используйте свои собственные значения следующим образом:

azure vm redeploy --resource-group myResourceGroup --name myVM

виртуальных машин, созданных с использованием классической модели развертывания

Важно

классических виртуальных машин будут выведены из эксплуатации 1 марта 2023 г.

Если вы используете ресурсы IaaS из ASM, завершите миграцию к 1 марта 2023 года. Мы рекомендуем вам сделать переход раньше, чтобы воспользоваться преимуществами многих улучшений функций в Azure Resource Manager.